各位先進大家好,這是小弟在IT邦幫忙的首PO,由於上一份工作跟中國業務交流較深所以以往都是在中國的安全論壇(T00ls等等)發文交流。小弟是學店本科系畢業,曾任全端工程師(網頁前後端爬蟲自動化資安檢測滲透測試兼MIS)後來專做資安,比較擅長Web端的黑白盒滲透測試、紅隊演練、封包分析等等,以下是本文內容還請各位前輩指教。

最近可能是太過神經質,常覺得Google搜尋卡卡的,三不五時不是圈圈轉很久,就是直接給你無回應。

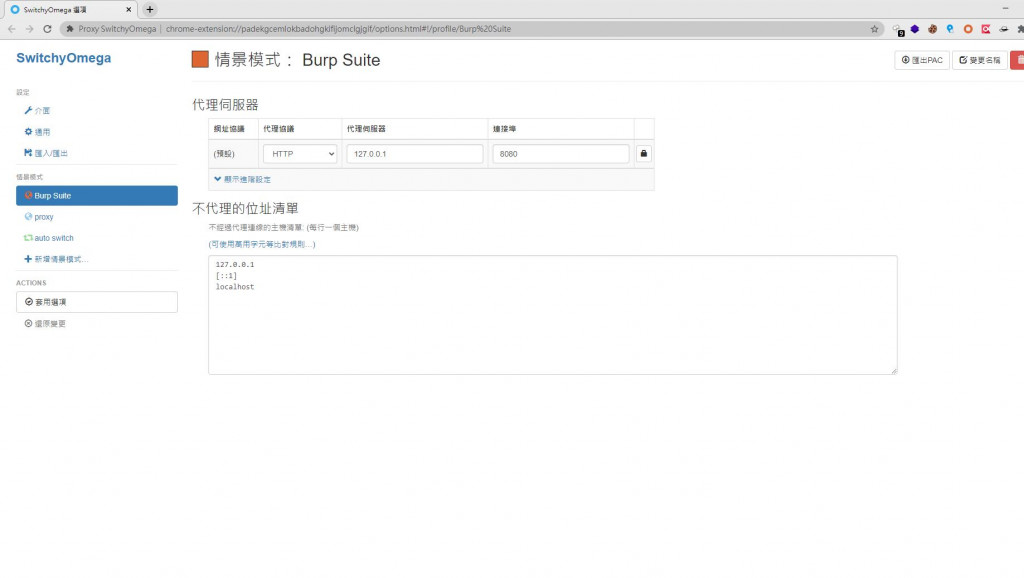

秉持著檢查一下也好的精神,決定檢查一下瀏覽器Google搜尋的所有封包看一下是不是哪個包Timeout還是其他問題,由於平常做封包檢測只有把Burp Suite(使用代理做封包攔截查看的工具)的代理伺服器掛在Firefox上,所以使用擴充元件Proxy SwitchyOmega讓Chrome或Egde也可以走代理伺服器。

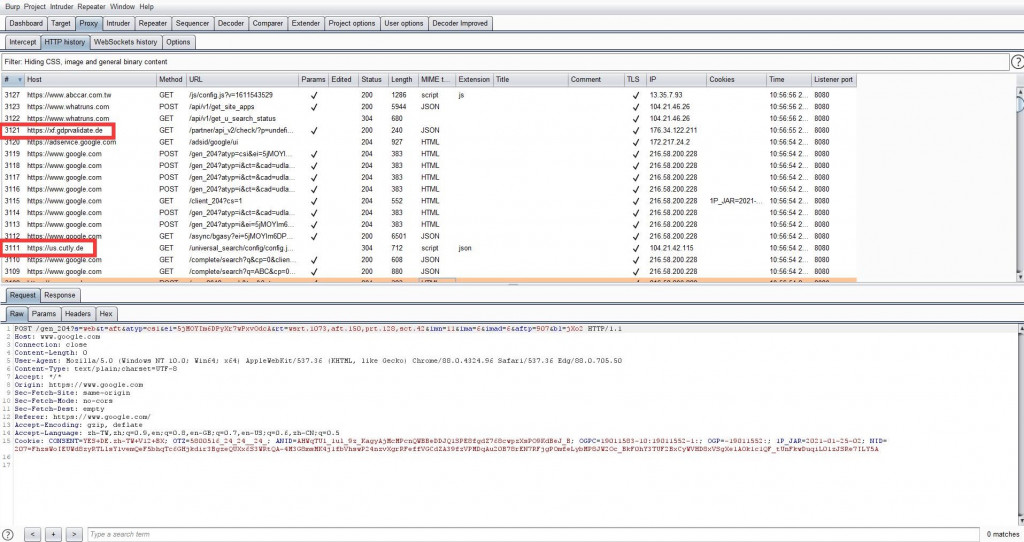

掛上Burp代理就開始隨便搜尋,看一下有沒有哪邊有異常,先用Google搜尋關鍵字:ABC,看一下有沒有可疑的封包,一搜尋封包紀錄就有40幾個,包含了google搜尋本身、搜尋結果預覽、擴充元件封包等等...,不得不說google對於使用者的各種搜尋紀錄還蒐集的真詳細..!

扣除了熟悉的google註冊的域名,還有擴充元件產生的,發現了兩個奇怪的域名:

us.cutly.de

xf.gdprvalidate.de

內容分別是:

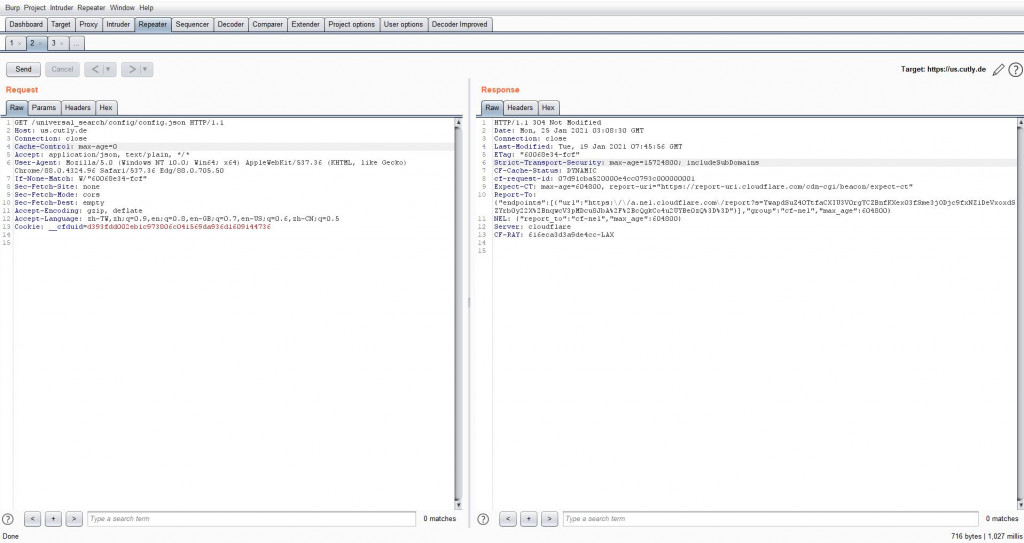

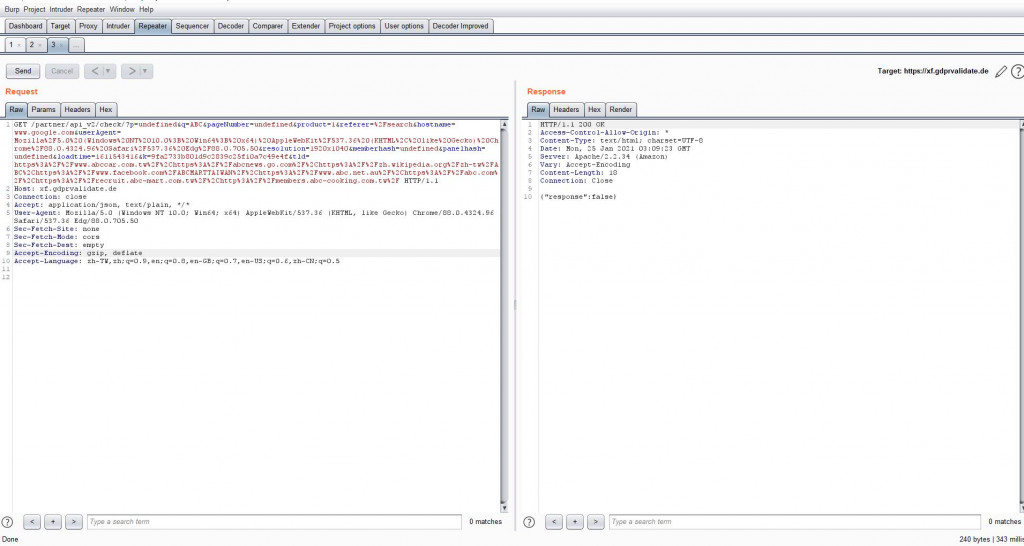

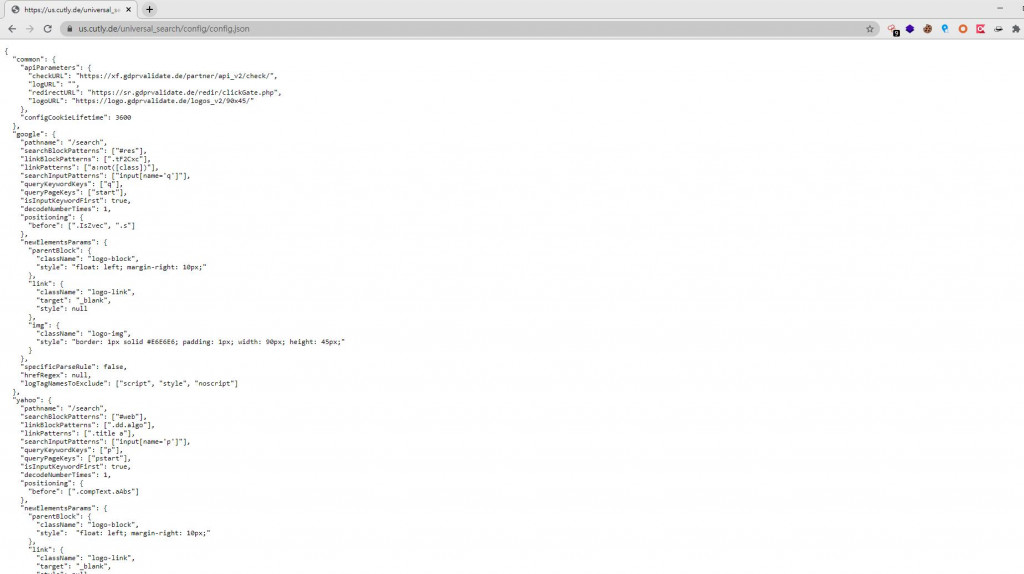

到這邊開始覺得有點怪怪的,看起來不是很正常的域名,也不是送給我認識的擴充元件,先是發起GET請求到https://us.cutly.de/universal_search/config/config.json

這個連結,裡面會304跳轉到一大包JSON資料:

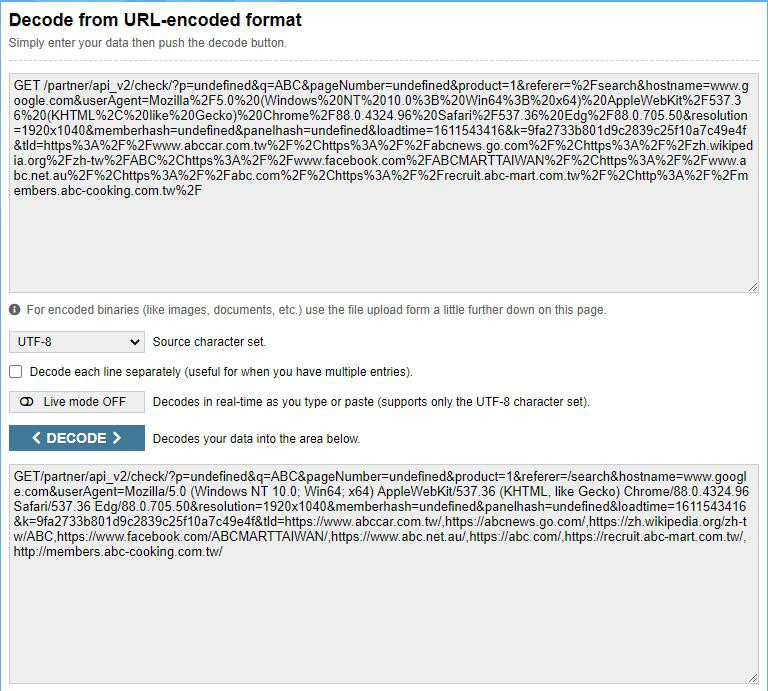

目測很明顯是把google搜尋的目標跟結果透過GET請求送到xf.gdprvalidate.de這個域名,讓我們把他GET請求的內容編碼回來確認看看:

欸這老兄怎麼偷偷記錄我的UA、搜尋紀錄、搜尋結果、視窗解析度,還有一些可疑參數名memberhash等等..。小弟我是不敢登入,搞不好還會給我記錄更不該紀錄的東西!

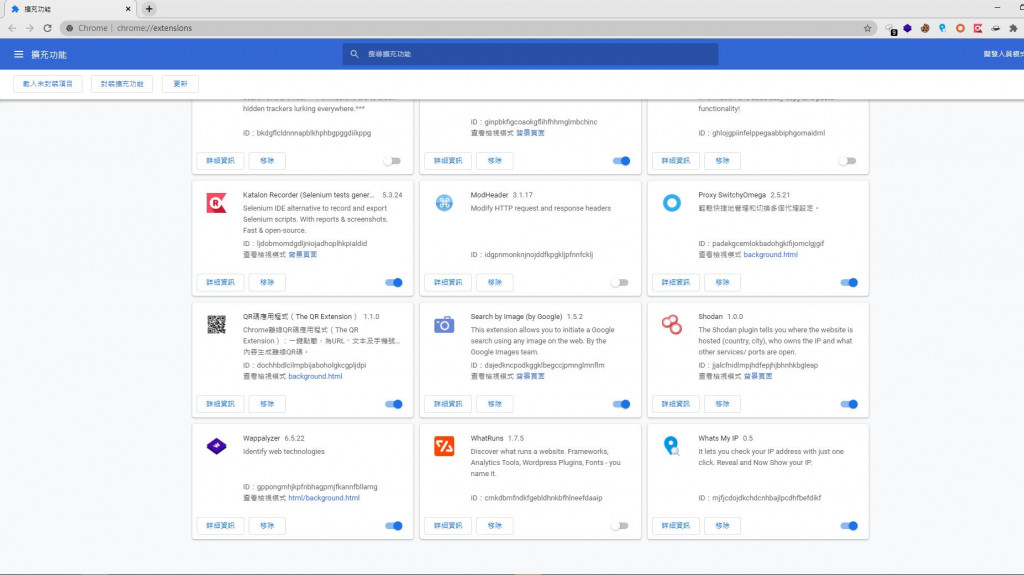

到這邊判斷應該是某個擴充元件搞的鬼,我們到擴充元件面板去把所有擴充關掉,再一個個打開重新執行搜尋動作查看封包看看是誰在搞鬼!

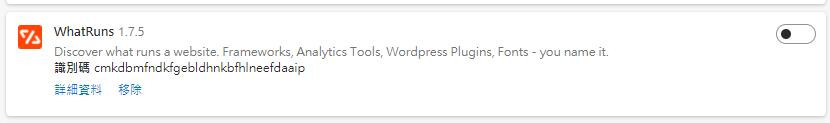

結果確認是打開WhatRuns這個擴充元件,會把google搜尋紀錄額外的送到xf.gdprvalidate.de這個域名!

(介紹一下WhatRuns這個擴充元件是用於開啟某網站頁面時,會依據特徵自動分析網站前後端使用的語言、伺服器、資料庫、前後端框架、額外引入的JS包的工具,Chrome商店上顯示有200000+ 位使用者,評價為4顆星以上。)

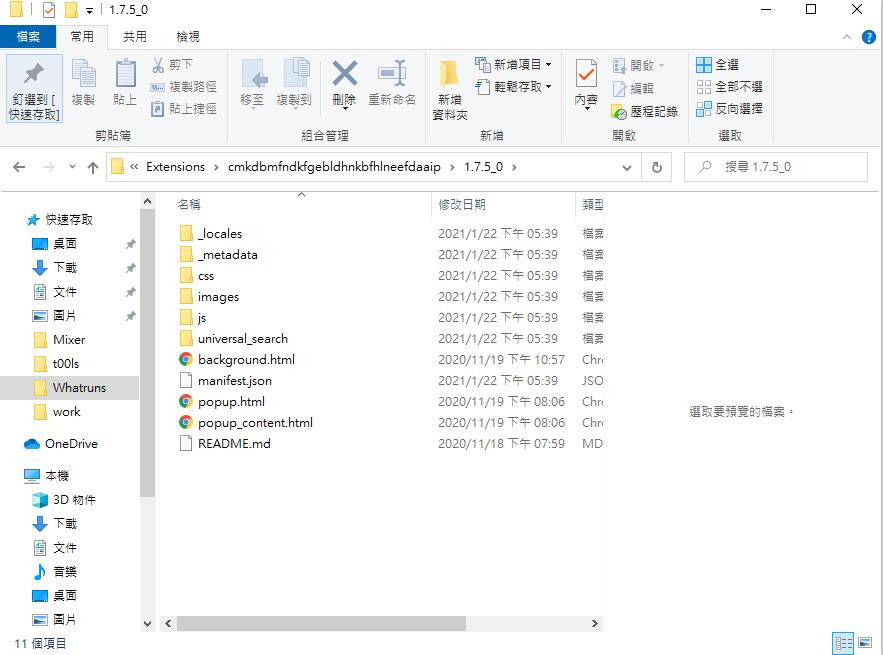

由於擴充元件都是基於Javascript開發,下載到本地資料夾,開啟瀏覽器時再到每個頁面載入,我們直接去找到該擴充元件的原始碼去看看到底是在做甚麼事情!

路徑會是在:

Micosoft Edge

C:\Users\你的使用者名稱\AppData\Local\Microsoft\Edge\User Data\Default\Extensions\擴充元件識別碼\版本號

Google Chrome

C:\Users\你的使用者名稱\AppData\Local\Google\Chrome\User\Data\Default\Extensions\擴充元件識別碼\版本號

擴充元件識別碼:

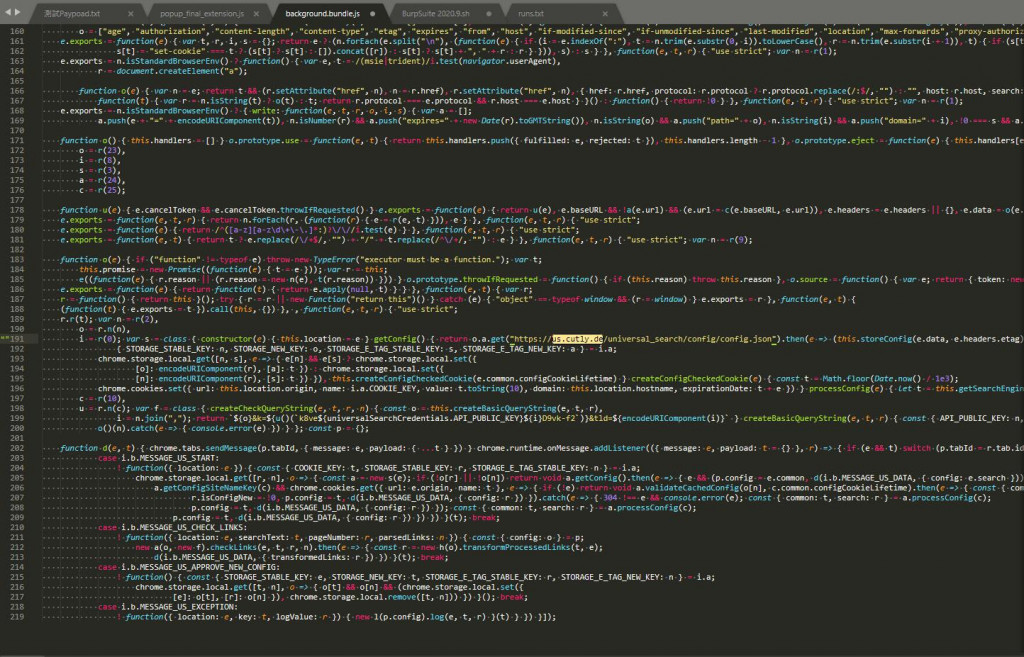

裡面的js檔案分別是放在js和universal_search資料夾,其中js資料夾裡面的Javascript Code都很正常universal_search裡面的則都有混淆過,在universal_search資料夾裡面的background.bundle.js發現了發請求到us.cutly.de域名的原始碼:

這邊其實看到混淆過的JS就覺得可能有問題了,一般來說擴充元件由於所有使用者都可以訪問其原始碼,基於讓使用者信任很少會將其混淆讓人不易審查。這邊也確實讓我沒有辦法檢查的很徹底,不過目前是沒有發現有更敏感的前端操作(鍵盤紀錄、螢幕截圖、偷取cookie等等..)。

接下來我們把發現的us.cutly.de和xf.gdprvalidate.de這兩個域名拿去做信息蒐集,Whois 上面沒有任何個人或是公司行號的資料,google結果則回報許多筆關於xf.gdprvalidate.de這個域名的資料,發現該域名已經被AVG以及AVAST兩大防毒廠商列為黑名單,hybrid-analysis也有回報但是沒有詳細的說明:

https://forum.avast.com/index.php?topic=241187.0

https://support.avg.com/answers?id=9065p000000PlY2AAK

https://hybrid-analysis.com/sample/63ca29859bf989cdce79c7a5d3f2d26ee6e4a5d1ae1190b3c69d1ab3c468c5ad

reddit上則是有人回報說,訪問別的網站會被惡意跳轉至xf.gdprvalidate.de

https://www.reddit.com/r/chrome/comments/ilkblp/my_links_in_google_searches_change_when_i_click/

有多筆留言回報是在Downloader for Instagram這個擴充元件上,有發現該間諜程式碼,且問題的回報紀錄都是在4個月以內,至於WhatRuns上則沒有看到其他人回報。

調查分析工作到這邊就告一段落了,筆者後來有寄E-Mail給WhatRuns的開發團隊詢問us.cutly.de和xf.gdprvalidate.de這兩個域名是否為該團隊所有,不過目前為止尚未收到任何回應。

雖然目前並沒有100%確認,不過筆者懷疑是有黑帽駭客團隊對使用者有一定數量的擴充元件廠商進行滲透,並加入一些偵查使用者隱私的功能,且us.cutly.de該域名的擁有者可以不透過擴充元件更新,隨時新增各種惡意Javascript程式碼(鍵盤紀錄、螢幕截圖、偷取cookie、讓20W+所有使用者發起DDOS攻擊、讓所有使用者進行瀏覽器挖礦等等..),若有使用者正在使用Downloader for Instagram或是WhatRuns這兩個擴充元件,筆者建議先行移除,等開發團隊有正式的回覆確認之後再考慮是否重新安裝。

這篇文章就到此告一段落,謝謝各位前輩的閱讀,若有謬誤之處請儘管提出以利筆者進行修正,再次感謝!

WhatRuns 可以用這款取代

Technology lookup - Wappalyzer

https://www.wappalyzer.com/